بدون شک اگر جامعترین دوره آموزش اسپلانک (Splunk) به زبان فارسی ، دوره اسپلانک مهندس ارجی نباشد ، قطعا یکی از بهترین دوره های آموزشی Splunk فارسی می باشد، دوره اسپلانک مهندس ارجی است. دوره Splunk مهندس ارجی بصورت گام به گام ، صفر تا صد و کارگاهی طراحی و تدوین شده است و شما را برای راه اندازی یک SOC قابل اعتماد برای مرکز داده خودتان آماده می کند.

شما بعد از یادگیری این دوره آموزشی اسپلانک می توانید از 0 تا 100 یک مرکز عملیات امنیت یا SOC را با ابزار SIEM ای به نام Splunk نصب ، راه اندازی ، مدیریت و نگهداری کنید. این آموزش در قالب 16 ساعت طبق آخرین سرفصل های آموزشی اسپلانک طراحی و تدوین شده است و جزو بهترین دوره های آموزشی Splunk به حساب می آید.

واحد مرکز عملیات امنیت یا همان SOC چیست؟

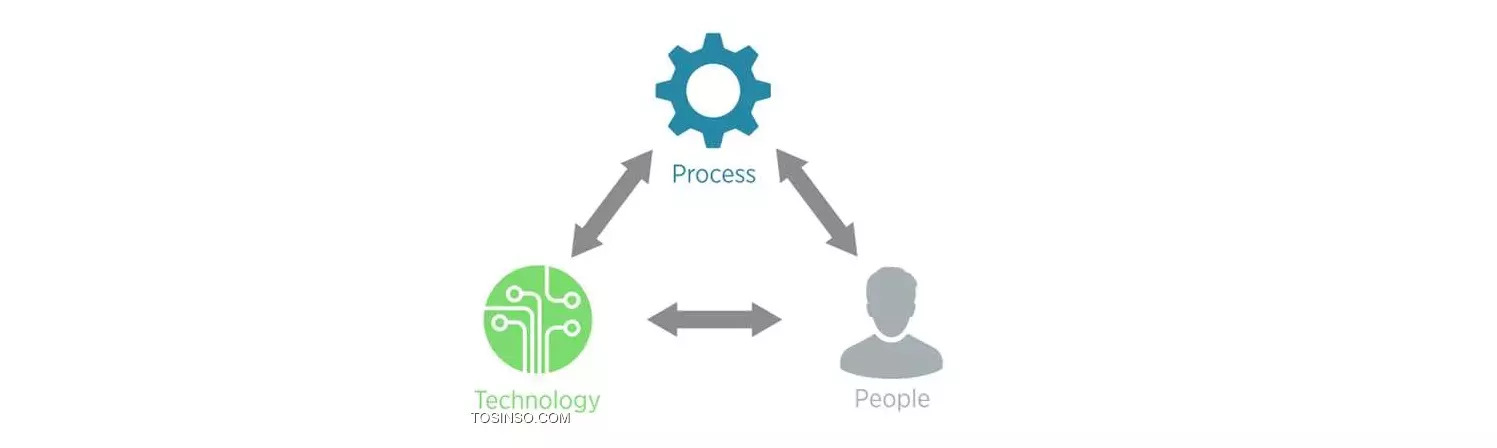

امروزه به منظور افزایش رضایتمندی در سرویس دهی کسب و کارها، متخصصین شبکه اقدام به راه اندازی واحدهای NOC یا همان Network Operations Center می کنند تا با پایش تمامی منابع خود از در دسترس بودن و سرویس دهی همیشگی زیرساخت خود و کسب رضایت توسط مشتریان و همچنین بهبود روند کسب و کار اطمینان حاصل کنند.ولی در این میان مهمترین اصل در کنار سرویس دهی همیشگی زیرساخت شبکه ها، محافظت از منابع و دارایی های کسب و کار مورد نظر است، در نتیجه به منظور جلوگیری از افشای اطلاعات توسط افراد مهاجم یا همان Hacker، تیم های امنیتی اقدام به راه اندازی واحدهای مختلف امنیتی می کنند که در این میان مهمترین آنها واحد مرکز عملیات امنیت یا همان SOC (Security Operations Center) می باشد.واحد SOC به طور کلی دارای سه بخش وابسته به هم اعم از People، Technology و Process می باشد

این تیم عملیاتی با مدیریت متمرکز داده ها قادر است ویژگی های زیر را برای بهبود محافظت در برابر دارایی های کسب و کار ارائه دهد:

همانطور که در تصویر بالا مشاهده می نمایید، SIEM یا همان Security Information and Event management یک SOC نیست بلکه یک ویژگی از بخش Technology در واحد SOC می باشد. در نتیجه طبق تصویر SOC نیز می توان نتیجه گرفت که پیاده سازی یک SIEM به تنهایی کارامد نیست چراکه ممکن است فقط بخش Technology را ارائه دهد و ما شاهد حجم عظیمی از داده باشیم که علم استفاده از آن را نداشته باشیم، در نتیجه بهتر است نفرات با دیدگاه و تخصص امنیتی به کار گرفته شوند تا بتوانند در فرایند SOC، بخشهای Process و Technology را به خوبی پیاده سازی کنند.

به عنوان مکمل می توانید به دوره آموزش اسپلانک ( Splunk ) مهندس میراسدالهی نیز مراجعه کنید

معرفی اجزای SOC:

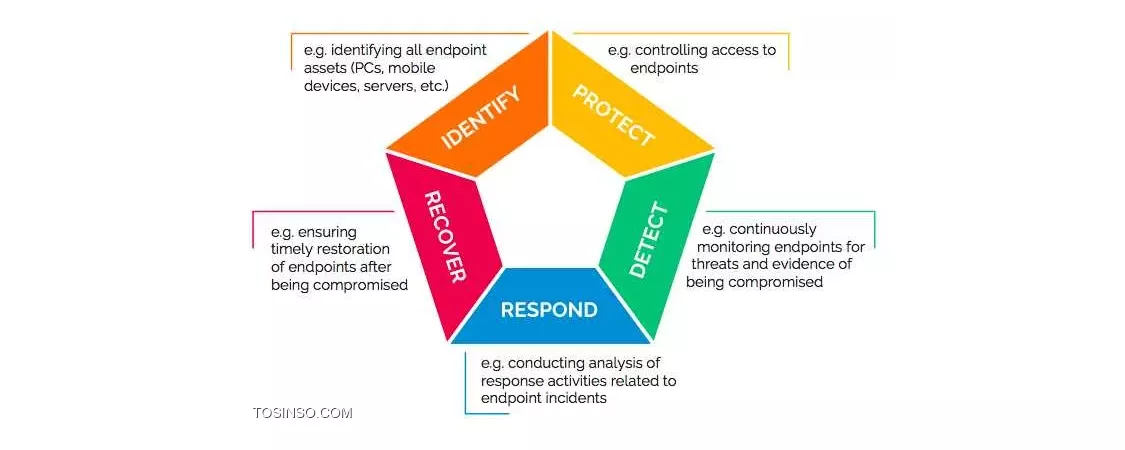

- SOC-Process: این بخش به منظور پیاده سازی طرحهای Workflow برای نرمالیزه کردن داده ها به کار م یرود تا روش جمع آوری انواع داده از سطح شبکه طرح ریزی شود و برای کشف رفتارهای مشکوک یا همان Anomaly، با استفاده از چرخه ی امنیتی استاندارد NIST CSF یا همان National Institute of Standards and Framework's Cybersecurity Framework نسبت به بهینه کردن تشخیص رفتارهای مشکوک اقدام شود.

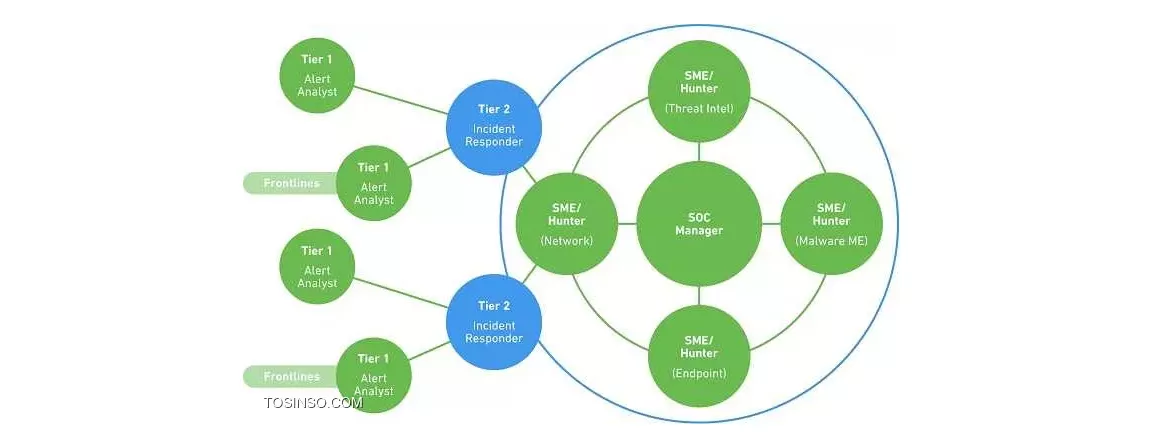

- SOC-People: این بخش در نظر دارد در صورتیکه واحد SOC از افراد با تجربه ای در سطوح مختلف و مختص به این واحد استفاده کند، کارایی واحد SOC تا حد قابل توجهی بالا می رود. نفرات این واحد به طور خاص باید Use Caseها و یا Playbookهای بخش Technology را پیاده سازی، اندازه گیری و یا بهینه سازی کنند و همواره اقدام به آموزش دادن نفرات تیم خود کنند. این نفرات با توجه به حیطه وظایف خود به سه لایه Tier1، Tier2، Tier3 دسته بندی میشوند و میتوان از این نفرات به صورت استقرار در پروژه، مشاوره ای و یا ترکیبی از این دو بهره برد.

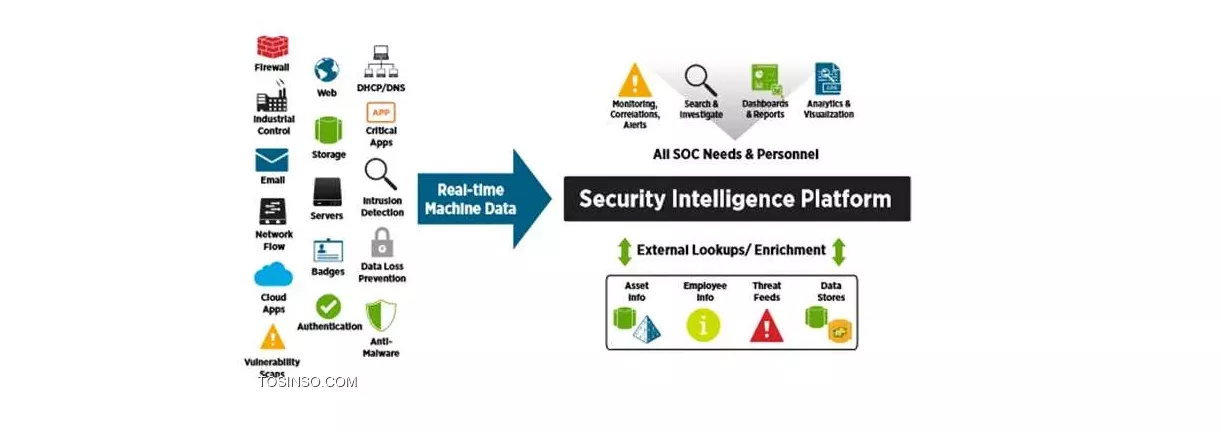

- SOC-Technology: این بخش به مجموعه تجهیزاتی که در اختیار واحد SOC به منظور پایش و تحلیل داده اعطا می شود، اشاره دارد. اساسا پیدایش رویکرد SIEMها به منظور استفاده در این بخش از SOC مطرح شده و در نتیجه ما شاهد ارائه SIEMها و یا NG-SIEMها توسط شرکتهای معروف امنیتی به صورت رایگان و یا هزینه ای شدیم.

مهمترین پارامتر در ارزش و بلوغ یک واحد SOC مقادیر Metric زمانی در مواجهه با حمله است. هر چقدر که واحد SOC برای اندازه گیری و بهینه سازی این مقادیر تحلیل های و آزمایش های زیادی انجام دهد و در نهایت این مقادیر زمانی را به حداقل برساند، نشان دهنده ی میزان بلوغ و کارامدی این واحد در برابر حملات است. این مقادیر عبارتند از:

- MTTT یا همان Mean Time To Triage: میانگین مدت زمانی که SIEM توانایی تحلیل داده و تولید Alert را داشته باشد.

- MTTD یا همان Mean Time To Detect: میانگین مدت زمانی که SIEM تشخیص دهد یک تهدید در زیرساخت رخ داده است.

- MTTQ یا همان Mean Time To Qualify: میانگین مدت زمانی که SIEM تحلیل کند که تهدید بدرستی تشخیص داده شده است و False-Positive رخ نداده است.

- MTTI یا همان Mean Time To Investigate: میانگین مدت زمانی که SIEM تحلیل کند که آیا تهدید مورد نظر برای او آشناست و از قبل برای مواجهه با آن Train شده است و یا با تهدید ناشناخته ای مواجه شده است.

- MTTR یا همان Mean Time To Respond: میانگین مدت زمانی که SIEM توانایی پاسخگویی به تهدید مورد نظر را داشته باشد.

از میان موارد بالا اندازه گیری و به حداقل رساندن Metricهای MTTD و MTTR از اهمیت بالایی برای واحد SOC برخوردار هستند.

اسپلانک Splunk Enterprise چیست؟

مدیریت اطلاعات و رخدادهای امنیتی SIEM یا همان Security Information and Event management امروزه یکی از مهمترین الزامات پیاده سازی توسط واحد مرکز عملیات امنیت SOC یا همان Security Operations Center محسوب میشود. درگذشته این فرایند به دو بخش جداگانه متشکل از Security Event Management و Security Information Management تقسیم می شد و وظایف افراد در هر بخش به صورت جداگانه پیگیری و طرح ریزی می شد، ولی با مرور زمان به منظور به حداقل رساندن حفره ی زمانی در گزارش گیری و تحلیل میان این دو واحد و متمرکزسازی مدیریت بین اطلاعات و رخدادها، این دو واحد با یکدیگر ترکیب شدند تا دستاوردهای قابل توجهی به واحد SOC تحویل دهند.

SIEMها در ابتدا رویکردهای قابل توجهی ارائه دادند ولی همچنان دارای محدودیتهای زیر بودند:

- پیچیدگی برخی زیرساخت ها و ناکارامد بودن نیروی SOC به منظور مدیریت SIEM در ابعاد بزرگ

- بالا رفتن احتمال خطاهای انسانی با توجه به محدود بودن میزان منابع رخدادهایی که قابل جمع آوری بودند

- عدم جمع آوری داده ها و رخدادها از تمامی منابع و متمرکزسازی انواع جنس داده ها در یک واحد

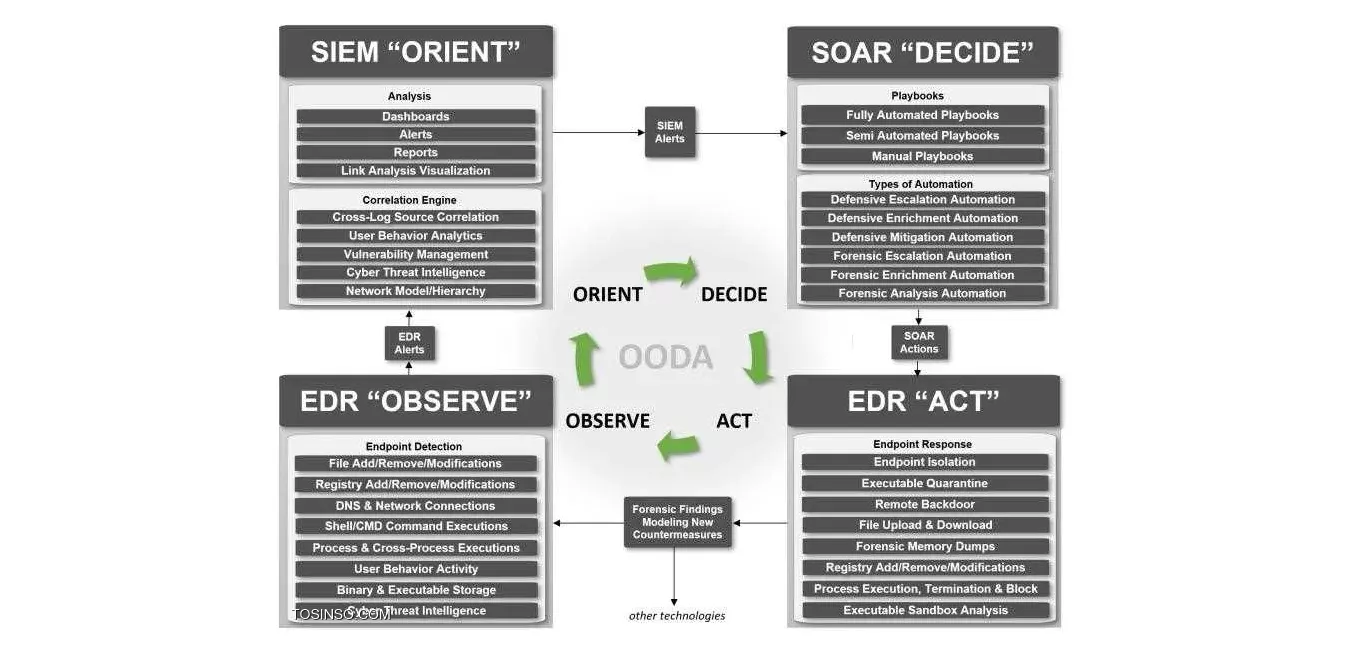

هدف نهایی استفاده از Splunk Enterprise کنار گذاشتن دیدگاه استفاده از SIEM به تنهایی می باشد. بر اساس این دیدگاه یک واحد SOC پویا الزاما باید از رویکرد چرخه ی OODA یا همان Observe با استفاده از تکنیک detection در EDRها، Orient با استفاده از SIEMها، Decide با استفاده از SOARها و در نهایت Act با استفاده از تکنیک Response در EDRها بهره ببرند.

مهمترین رویکرد به منظور تغییر نگرش در SOCها استفاده از خودکاری سازی یا همان Automation

با استفاده از ترکیب SOAR و EDR در کنار هم در طی چرخه ی OODA می باشد.

در نتیجه به مرور افزایش گستردگی داده ها و مواجهه با حجم عظیمی از داده ها یا همان Big Data، امروزه دیگر نمی توان با استفاده از منابع انسانی و به صورت Reactive داده ها را پایش و نسبت به آنها تصمیم گیری کرد. لذا به منظور مدیریت داده های بزرگ علاوه بر ویژگیهای قدیمی SIEMها دو ویژگی منحصر بفرد اعم از UEBA و SOAR ارائه شد تا به صورت Proactive اقدام به تحلیل داده ها کنند و در صورت تشخیص رفتار مشکوک به صورت خودکار نسبت به آن بسته، پاسخ دهند.

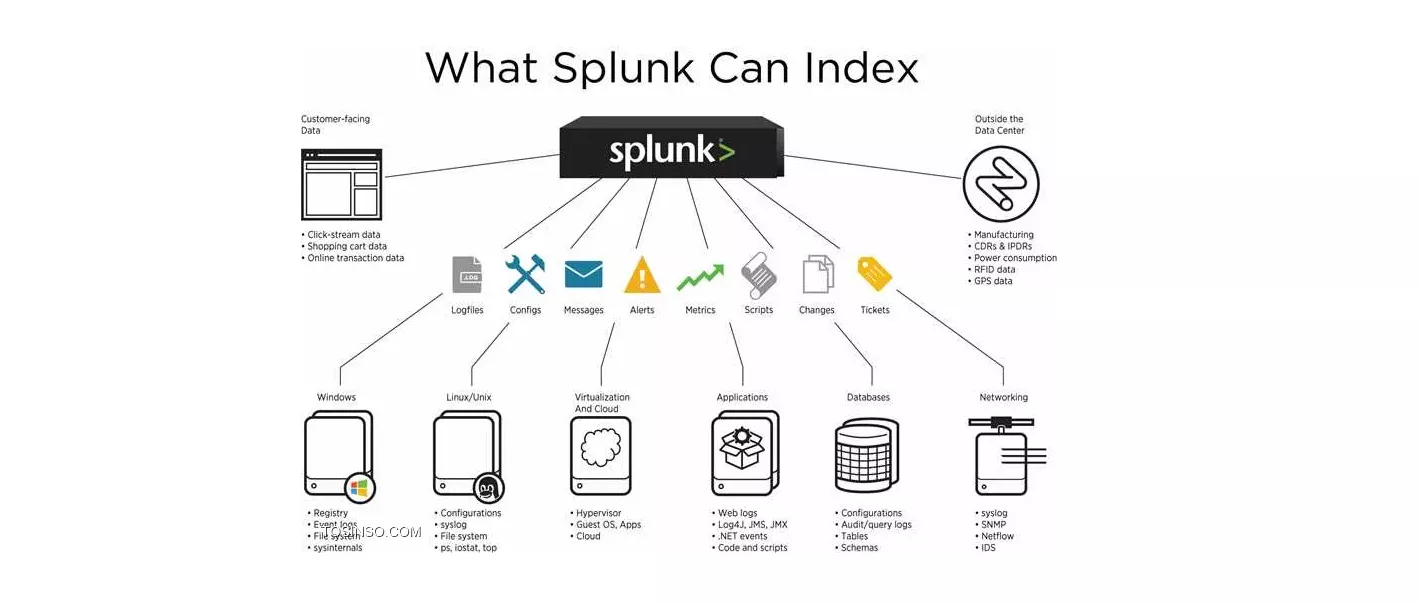

یکی از قدرتمندترین SIEMهای موجود در شبکه راهکار ارائه شده از سمت Splunk که قابلیت های خود را در قالب ماژول های جدا از هم ارائه می کند و تمامی این ماژول ها توسط هسته اصلی آن با عنوان Splunk Enterprise مدیریت می شوند.

از جمله ویژگی های NG-SIEMها می توان به موارد زیر اشاره کرد:

- جمع آوری و مدیریت داده ها از تمامی منابع

- معماری پیاده سازی برای تحلیل Big Data

- تحلیل رخدادها با ماژول های مختلف

- ارائه محیط کاربری مناسب

- تحلیل داده ها بر اساس الگوی رفتاری اجزا و کاربران (UEBA)

- پیگیری خودکار رفتارهای مشکوک به منظور کشف اقدامات بعدی

- بهبود مدل امنیت اطلاعات

- پیاده سازی طرح های مقابله با حوادث (CSIRT) به صورت پیشفرض

- مرتب سازی چرخه های CSIRT

- هماهنگ سازی، خودکارسازی و پاسخگویی به رخدادهای امنیتی (SOAR)

تکنولوژیهای ارائه شده از سوی شرکت Splunk قادر است تمامی ویژگیه ای اشاره شده را برای واحدهای عملیاتی SOC فراهم کند و هر نوع داده ای را در سطح شبکه برای گردآوری، پایش و تحلیل آماده نماید.

ساختار اسپلانک علاوه بر اینکه قادر است تمامی داده ها را از هر نوع Endpointای دریافت کند، می تواند قابلیت های افزونگی یا همان High Availability و توزیع یافته یا همان Clustering را در راه اندازی هر Instance خود اعمال نماید.

آموزش اسپلانک Splunk Enterprise

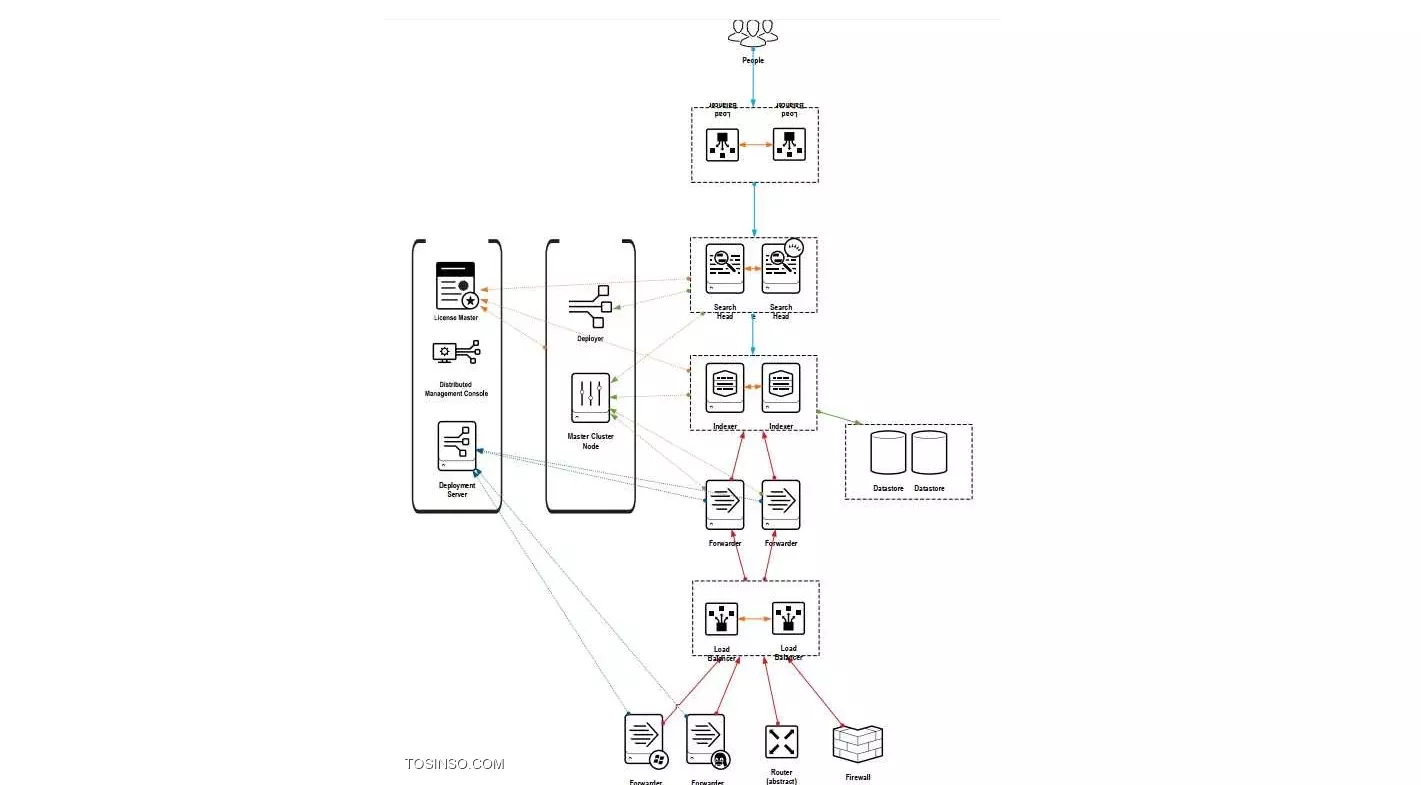

هدف ما در این سناریوی آموزشی پیاده سازی یک معماری توزیع یافته در ابعاد بزرگ است.

در صورت تمایل به آشنایی با Splunk Enterprise مقاله های سایر قسمت ها را نیز مطالعه نمایید

سوالات متداول دوره آموزش اسپلانک ( Splunk )

مرکز عملیات امنیت چیست؟

مرکز عملیات امنیت یا همان Security Operations Center (SOC) به زیرساخت شبکه ای مبتنی بر ابزارهای امنیتی گفته می شود که با استفاده از پایش و تحلیل بسته های تبادل شده در سطح زیرساخت، اقدام به محافظت در برابر دارایی های کسب و کار می کند.

بخش های اصلی مرکز عملیات امنیت کدامند؟

مرکز عملیات امنیت SOC از سه هسته اصلی افراد (People)، فناوری (Technology) و فرایند (Process) تشکیل شده است که در نهایت اقدام به ارائه خدمات (Service) امنیتی برای کسب و کار می کند.

انواع لایه های مرکز عملیات امنیت کدامند؟

مرکز عملیات امنیت SOC بطور کلی به 3 لایه اصلی یا همان Tiers بخش بندی می شود:

- لایه اول: راهبر تحلیلگر امنیت (Security Analyst)

- لایه دوم: راهبر پاسخگویی به حوادث (Incident Responder)

- لایه سوم: مدیر SOC، راهبر کشف جرایم رایانه ای، راهبر تحلیل بدافزار

ابزار مدیریت رخدادها و اطلاعات امنیتی یا همان SIEM چیست؟

ابزار SIEM در مرکز عملیات امنیت مختص هسته فناوری شده و هدف از آن جمع آوری تمامی رویدادهای زیرساخت کسب و کار بصورت متمرکز بوده که در نهایت با تحلیل و پایش بسته های مشکوک و مخرب، اقدام به کشف اقدامات مخربانه کرده و لذا با ارائه شواهد به سایر ابزارها، بسته های مشکوک مسدود می گردند.

اسپلانک اینترپرایز (Splunk Enterprise) چیست؟

ابزار Splunk Enterprise هسته اصلی محصول شرکت اسپلانک بوده و یکی از برترین ابزارهای SIEM پرمیوم (نیازمند لایسنس) و Close Source می باشد.

برترین ابزارهای متن باز SIEM کدامند؟

در کنار ابزارهای پرمیوم SIEM شما می توانید از ابزارهای متن باز استفده نمایید. از جمع برترین ابزارهای حوزه جمع آوری و مانیتورینگ شبکه عبارتند از Security Onion و Elastic Stack.

مولفه های حیاتی اسپلانک کدامند؟

راه حل اسپلانک از سه مولفه اصلی Forwarder که مسئول اصلی جمع آوری و ارسال رخدادهاست، Indexer که مسئول اصلی ذخیره سازی داده هاست و Search Head که مسئول اصلی نمایش دادن داده ها به راهبران SOC است تشکلی شده است.

انواع Instanceهای اسپلانک کدامند؟

انواع Instanceهای اسپلانک عبارتند از:

- Search Head

- Indexer

- Forwarder

- Indexer Cluster Master

- Search Head Deployer

- Deployment Server

- License Server

- Monitoring Console

انواع Forwarderهای اسپلانک کدامند؟

اسپلانک با توجه به نوع قابلیتی که ممکن است هر کسب و کار استفاده کند، انواع مختلفی از Forwarder را ارائه کرده است:

- Universal Forwarder

- Heavy Forwarder

تفاوت بین Heavy Forwarder و Universal Forwarder در چیست؟

ابزار UF با حداقل منابع در زیرساخت قابل نصب هستند و قابلیت نمایش دادن داده ها را نیز ندارند، لذا بیشترین کارایی و performance را در سطح شبکه به منظور جمع آوری و ارسال داده ها ارائه میکند.از طرفی ابزار HF با توجه به اینکه قابلیت نمایش دادن داده ها را دارند، لذا باید منابع زیادی را در هنگام نصب اشغال کنند. در نتیجه ضمن Performance پایین در کارایی این راه حل، امکان نمایش دادن داده ها وجود دارد، این قابلیت برای کسب و کارهای کلان به کار می رود که راهبر واحد مربوطه امکان دیدن داده ها را داشته باشد.

ابزار Splunk Search Head چیست؟

این ابزار یکی از Instanceهای محصول Splunk Enterprise بوده که این امکان را برای راهبر امنیتی فراهم می کند تا داده هایی که در Indexer ذخیره شده اند را به نمایش بگذارد و راهبر امنیتی با استفاده از زبان جستجوی داده های اسپلاک یا همان SPL آن داده ها را واکاوی کند.

ابزار Splunk Indexer چیست؟

این ابزار یکی از Instanceهای محصول Splunk Enterprise بوده که وظیفه اصلی آن حفظ داده ها می باشد. شما می توانید با کلاستر کردن و افزودن تعداد Indexerها، از هر رخدادی که ذخیره می شود، چندین کپی برای ذخیره سازی تهیه کنید تا اطمینان بالایی در ذخیره داده ها و جلوگیری از حذف داده ها داشته باشید.

ابزار Splunk Forwarder چیست؟

این ابزار یکی از Instanceهای محصول Splunk Enterprise بوده که وظیفه اصلی آن جمع آوری داده ها از سطح OS، ارسال داده ها به Indexerها و یا سایر Syslogها می باشد.

ابزار Splunk Indexer Cluster Master چیست؟

این ابزار یکی از Instanceهای محصول Splunk Enterprise بوده که وظیفه اصلی آن مدیریت و نگهداری زیرساخت کلاستر Indexerها می باشد.

ابزار Splunk Search Head Deployer چیست؟

این ابزار یکی از Instanceهای محصول Splunk Enterprise بوده که وظیفه اصلی آن مدیریت و نگهداری زیرساخت کلاستر Search Headها می باشد.

ابزار Splunk Deployment Server چیست؟

این ابزار یکی از Instanceهای محصول Splunk Enterprise بوده که این امکان را برای راهبر امنیتی فراهم می کند تا تمامی Forwarderهایی که در سطح شبکه وجود دارند را بصورت متمرکز پیکربندی کرد.

ابزار Splunk License Server چیست؟

این ابزار یکی از Instanceهای محصول Splunk Enterprise بوده که این امکان را برای راهبر امنیتی فراهم می کند تا لایسنس های مورد استفاده Instanceهای اسپلانک را بصورت متمرکز مدیریت کند.

ابزار Splunk Monitoring Console چیست؟

این ابزار یکی از Instanceهای محصول Splunk Enterprise بوده که قادر است بصورت متمرکز تمامی منابع سخت افزاری و سطح عملکرد Instanceهای زیرساخت اسپلانکی را مانیتور کند و Performance آن را ارائه دهد.

انواع فازهای ذخیره سازی داده ها در Indexer کدامند؟

شما می توانید به منظور بالا بردن سرعت و عملکرد در جستجوی داده ها، داده های خود را در فازهای جداگانه ذخیره کنید. انواع فازهای ذخیره سازی داده ها در اسپلانک عبارتند از Hot/Warm، Cold، Frozen و Thawed.

دلیل اصلی جداسازی داده ها در فازهای مختلف چیست؟

باید توجه داشت که دو عامل اصلی در جستجوی داده ها وجود دارد :

- اول - داده ها بصورت پراکنده در دیسک ذخیره می شوند و اگر داده ای را شروع به جستجو کنید، ناچار باید کل دیسک را بررسی کند و لذا این امر زمان بر است.

- دوم - سرعت عملکرد دیسک های SSD بسیار بیشتر از HDD می باشد.

لذا با توجه به دو پارامتر بالا بهتر است بعنوان مثال داده های 7 روز گذشته که اهمیت بالایی دارند، در فاز Hot قرار گرفته و در دیسک های SSD ذخیره شوند و مابقی داده های سابق بعنوان داده های آرشیو شده فازبندی شوند و در دیسک های کندتر اعم از HDDها ذخیره شوند.

تفاوت Search Factor و Replication Factor در چیست؟

بصورت کلی Replication Factor عبارت است از تعداد کپی Bucketهایی که شما در نظر دارید در سطح شبکه ذخیره شوند.

بعنوان مثال هر لاگی که در Indexerها ذخیره می شوند با عنوان یک Bucket در نظر گرفته می شوند. و اگر شما در سطح زیرساخت اسپلانکی خود تعداد 5 عدد Indexer داشته باشید و قصد داشته باشید که در تمامی این Indexerها این لاگ ذخیره شود، باید Replication Factor را برابر با 4 قرار دهید.

در نظر داشته باشید صحیح نیست Bucketها در تمامی Indexerها ذخیره شوند، چراکه با اتلاف منابع دیسک مواجه می شویم. لذا بهتر است در 5 ایندکسر Replication Factor را 2 قرار دهیم و در نتیجه هر Bucket در 3 ایندکسر ذخیره می شود.

Search Factor عبارت است از فاکتور جستجوی هر Bucket. زمانیکه از Replication Factor استفاده میکنید، باید از این فاکتور هم استفاده کنید که تا دقت جستجو بالا رود و هر لاگ دو بار در جستجو نمایش داده نشود و نتیجه جستجو را با اختلال موتجه نکند.

قابلیت Lookup چیست؟

با استفاده از فایل های Lookup می توانید آن دسته از اطلاعاتی که مرتبط با فیلد های رخدادها هستند ولی در Indexer نیستند را به اسپلانک تغذیه کنید. بعنوان مثال ممکن است نام شهر در لاگ های فایروال در اسپلانک ذخیره شوند و ما نیاز داریم اسم کشور هم در جستجوی اسپلانک نمایش داده شود. لذا این امر را با اضافه کردن یک فایل Lookup که شامل نام کشور و نام شهرهای هر کشور است به اسپلانک بیفزاییم و جستجوی خود را براساس Index مربوط به فایروال و فایل Lookup انجام دهیم. در نهایت می توانیم متوجه شویم بیشترین درخواست ها از سمت کدام کشور ها می باشد.

سلام مهندس جان

لطفا کانفیگ کلاستر رو که انجام دادی مجدد با فیلم آموزشی دبل چک کن

ارتباط بین کلاستر مستر با ایندکسرها برقرار نیست و نمیذاره که جوین صورت بگیره

سلام و عرض ادب

بنده ایندکس های رو اضافه می کنیم ولی ارور زیر را می دهد و اجازه اضافه کردن همه ی ایندکس ها را نمی دهد به چه دلیل تشکر

The cluster peer is unable to handle request at this time. This means either the cluster peer unable to communicate w/ the cluster manager OR the cluster manager does not have <repFactor> peers added to the cluster. Check the cluster manager dashboard and/or manager_uri/secret settings.

سلام احمد جان

عذر میخوام اگه دیر نظرتو دیدم

نحوه دستور نویسی به صورت جامع آموزش داده شده و شما به راحتی میتونید دولوپ خودتون رو گسترش بدید.

اما در مورد کوئری زدن باید بگم که اصلا شبیه sql نیست و از استاندارد language خودش یعنی spl استفاده میکنه که اگه شما دید کلی بر کوئری داده داشته باشی اصلا برات سخت نیست.

و مورد آخر اینکه در حالت کلی فیلم های آموزشی اصولا نیاز به پیش نیاز خاصی نداره و چون شما مبلغی رو پرداخت میکنی، مدرس گام به گام پیاده سازی رو آموزش میده و شما هیچ مشکلی نخواهی داشت، اما بنظر بنده باید شما برای حرفه ای تر کردن تکنولوژی ای که پیاده سازی میکنی، ابزارهاتو خوب بشناسی، برای این منظور پیشنهاد من بر اینه که دوره های لینوکس مهندس نصیری رو مطالعه بفرمایید و همچنین تو مطالب اینترنتی انواع یوزکیس و داشبورد امنیتی رو بررسی کنید تا درک عمیقی از اینکه تو مانیتورینگ های امنیتی چه اتفاقاتی رخ میده داشته باشید تا بدونید چیو قراره کشف و شکار کنید.

سلام وقت بخیر

مهندس در دوره اموزشی شما نحوه دستور نویسی رو هم اموزش دادین؟

نوشتن دستورات یا جستجو شبیه به SQL هستش؟

ایا این دوره کامله یا نیازه به مباحث تکمیلی و سرچ در کتاب و سایتای دیگه ام هست؟

ممنون

با تشکر از مهندس ارجی بابت آموزش خوب و جامع همچنین از پاسخگویی دقیق و راه گشا

ممنونم جناب دهقان و جناب هدایتی

امیدوارم براتون مفید بوده باشه

براتون آرزوی موفقیت و پیشرفت دارم

انصافا که خیلی جامع و کامل توضیح داده شده . کانفیگ و دستورات کامل و بدون خطا

درصورتیکه که با دقت و زمان کافی آموزش ها را دنبال کنید قطعا نتیجه خوبی میگیرید .

ممنون از استاد محترم

بدون شک استاد ارجی یکی از بهترین مدرسین مجموعه هستن ...

و دوره آموزشی بی نقص و عالی بود 👌

سوال مشابه شما رو بنده سابقا به همکار محترممون هم جواب دادم

از نظر محتوایی بنده قابلیت مقایسه بین دو دوره رو ندارم

ولی در حالت کل ماهیت این دوره تمرکز بر روی تسلط در راه اندازی، پشتیبانی و توسعه Splunk هستش.

سوال شما در رابطه با فیلم های آموزشی خارجی زبان هم صادقه و ممکنه برای یک فیلم آموزشی با چندین Source مختلف مواجه بشین.

اگر نیاز به راهنمایی بیشتری داشتین مشابه سایر همکاران محترم با ایدی لینکدین بنده ارتباط بگیرید تا بیشتر راهنماییتون کنم.

سلام

تفاوت این دوره با دوره مشابه اسپلانک کاربردی توی همین سایت چیه؟؟ با توجه به اینکه شناخت کافی از اسپلانک ندارم کدوم دوره بهتره برای شروع یادگیری ؟؟